Häufig gestellte Fragen

Im Netzwerk sollten eine ganze Reihe von Komponenten „angriffsfest“ für Hacker gemacht werden:

Eine Cloud-basierte Telefonanlage ist IP-basiert. Eine IP-basierte Anlage kann jedoch „on Premise“ sein, d. h. sie sitzt als Hardware-Server im lokalen Netzwerk oder ist als virtuelle Maschine (VMware, Hyper-V) im Server installiert. Ein Beispiel ist der Cisco Call Manager (bzw. Communications Manager), der auf der Basis eines proprietären Protokolls (MGCP, Skinny/ SCCP) IP Telefone miteinander verband und auf der WAN-Seite durchaus klassische ISDN-Anschlüsse (Basis oder Primärmultiplexer) haben konnte. Andere Beispiele sind die Starface PBX Serverlizenz VM-Edition, Swyx/Enreach oder Unify Open Scape Business S.

Hybride Anlagen können immer dann zum Einsatz kommen, wenn eine moderne Verkabelungsinfrastruktur aus gebäudetechnischen Gründen (Denkmalschutz etc.) nicht in Frage kommt und nur 2-Draht- oder 4-Draht-Leitungen für die Anbindung der Telefon-Endgeräte zur Verfügung steht. Eine solche Anlage ist die Unify OSB mit entsprechenden UP0-Anschlussmodulen.

Cybersicherheit ist immer relativ zu sehen. Hundertprozentige Sicherheit wird es nie geben. Dennoch muss immer wieder daran gearbeitet werden, die Sicherheit zu verbessern. Wir überwachen diese Sicherheit sowohl extern als auch intern mit geeigneten Tools und bewerten die einzelnen Komponenten (Server, Clients, Firewalls, Netzwerkkomponenten usw. ) mit Schulnoten. Ein Netzwerk oder eine Komponente, die mit einer schlechten Note startet, kann durch geeignete Maßnahmen (Umkonfiguration, Patchen, Austausch veralteter Software etc.) auf ein besseres Bewertungslevel gehoben werden, so dass nach einer Übergangszeit ein im IT-Sicherheitssinne gut gepflegtes IT Netzwerk entsteht.

Die Cisco Catalysts generell, aber insbesondere die 9000er Serie unterstützen folgende Versionen von POE:

Bei UPoE (=Universal PoE) handelt es sich um eine Cisco-proprietäre POE Technologie, die den IEEE 802.at PoE Standard erweitert, um die Möglichkeit zu schaffen, bis zu 60 W Power pro Port bereitzustellen.

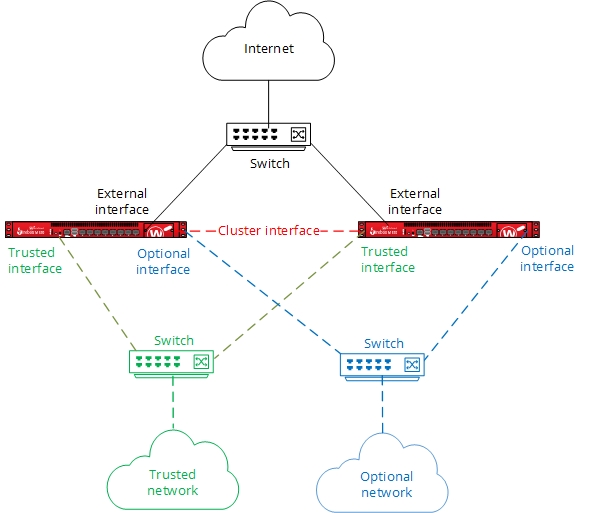

Um ein Firewall Cluster zu konfigurieren, werden zwei Firewalls des gleichen Modells verwendet. Man kann aktiv/aktiv oder

aktiv/passiv konzipieren. Um sowohl Redundanz als auch Load Balancing nutzen zu können, kommt nur aktiv/aktiv in Frage. Bei den einzelnen Herstellern kann es große Unterschiede geben, inwieweit diese Optionen sinnvoll umzusetzen sind.

Hier empfiehlt sich ein persönliches Beratungsgespräch mit unserem Support.

Die grundsätzliche Vorgehensweise sei hier anhand der Watchguard Fireboxen aufgezeigt:

Schritt 1: Voraussetzungen überprüfen

Die Firewalls sind aktiviert und haben die gleiche Modellnummer und Software (gleicher Softwarestand). Gegebenenfalls auch gleiche Interface Module. Die passenden Feature Keys werden benötigt, wobei diese in der Regel nicht identisch sind. Ein Netzwerkswitch wird für jedes aktivierte trusted, optional, custom oder externe Interface benötigt sowie LAN-Kabel.

Schritt 2: Konfiguration planen

Es geht um die Cluster ID, die Interfaces und die IP Adressen:

· Cluster-ID – Für jeden Firewall Cluster müssen Sie eine Cluster-ID konfigurieren. Für ein aktives/passives FireCluster wird

die Cluster-ID verwendet, um virtuelle MAC-Adressen (VMAC) für die Schnittstellen zu generieren. Wenn Ihr Netzwerk mehr als ein Cluster hat oder Geräte hat, die VRRP verwenden, stellen Sie sicher, dass Sie eine Cluster-ID auswählen, die keinen MAC-Adresskonflikt erzeugt.

· Cluster-Interfaces – Bestimmen Sie, welche Schnittstellen als primäre und Backup-Cluster-Schnittstellen verwendet werden können. Die Cluster-Schnittstellen dienen der Kommunikation zwischen den Cluster-Geräten. Die Backup-Cluster-Schnittstelle ist optional. Für jedes Cluster-Interface konfigurieren Sie eine IP-Adresse für jedes Cluster-Mitglied im selben Subnetz. Wir empfehlen, IP-Adressen in einem speziellen privaten Subnetz zuzuweisen oder link-local IP-Adressen zu nutzen. Eventuell macht es Sinn, die Cluster-Schnittstellen mit Link-local-IP-Adressen wie zum Bsp. diesen zu definieren: 169.254.-interface number>.<member number>/24

· Cluster Management Interfaces – Bestimmen Sie die Schnittstelle, die Sie normalerweise benutzen, um die Firebox zu managen. Das ist oft das trusted Interface. Für jedes Cluster-Mitglied müssen Sie eine Management-IP-Adresse für diese Schnittstelle konfigurieren. Wir empfehlen Ihnen, IP-Adressen im selben Subnetz wie die IP-Adresse des Interfaces auszuwählen.

Schritt 3: Hardware verbinden / Netzwerkaufbau (siehe unten)

Ablauf:

1. Schalten Sie die Firewall aus, die Sie dem Cluster hinzufügen möchten.

2. Verwenden Sie ein Ethernet-Kabel (normal oder Crossover), um die primäre Cluster-Schnittstelle auf einer Firebox mit der primären Cluster-Schnittstelle auf der anderen Firebox zu verbinden.

3. Wenn Sie eine Backup-Cluster-Schnittstelle aktivieren möchten, verbinden Sie die Backup-Cluster-Schnittstellen mit einem zweiten LAN-Ethernet-Kabel.

4. Verbinden Sie die externe Schnittstelle jeder Firebox mit einem LAN Switch oder VLAN. Wenn Sie Multi-WAN verwenden, verbinden Sie die zweite externe Schnittstelle jeder Firebox mit einem anderen LAN Switch.

5. Verbinden Sie das Trusted Interface jeder Firewall mit einem internen LAN Switch oder VLAN.

6. Schließen Sie jede der anderen vertrauenswürdigen oder optionalen Netzwerkschnittstellen in jeder Firebox mit

einem Netzwerkschalter oder VLAN an.

7. Sie müssen jedes Paar aktivierter Schnittstellen mit einem separaten Switch verbinden.

8. Verbinden Sie Ihren Computer mit dem Switch im Trusted Netzwerk.

Achtung: Wenn das Interface 1 die Standard-IP-Adresse 10.0.1.1 hat, schließen Sie nicht die Schnittstelle 1 des zweiten Geräts mit dem Switch an, bis der Cluster erfolgreich aufgebaut wurde. Dies vermeidet einen temporären IP-Adresskonflikt, wenn Sie das zweite Gerät mit Werkseinstellung starten.

Schritt 4: Starten Sie den FireCluster Setup Wizard im Policy Manager

Schritt 5: Machen Sie das zweite Clustergerät im Netzwerk sichtbar

Schritt 6: Speichern der Firebox Konfiguration

Im Policy Manager wählen Sie

File > Save > To Firebox.

Schritt 7: Überprüfung des FireCluster Status

Nachdem Sie den Fire Cluster aktiviert haben, verwenden Sie

den Firebox System Manager, um den Status zu überprüfen. Falls nötig können Sie

das Discovery des zweiten Clustergeräts manuell starten.

1. Verbinden Sie den Cluster mit dem Firebox System Manager.

2. Auf dem Front Panel checken Sie den Status der Clustergeräte.

3. Falls die zweite Firewall nicht automatisch hinzugefügt wird, stellen Sie sicher, dass die primären Cluster-Interfaces

beider Geräte angeschlossen sind und dass die die zweite Firebox mit Werkseinstellung gestartet wurde.

SD WAN basiert auf den Grundsätzen von SDN (= Software-defined Network) und wendet diese auf WAN (=Wide Area Network) an.

Die Vorteile sind:

Als eventuelle Nachteile sind zu erörtern:

Kosten:

© Arbor-Link GmbH 2022